上海食品行业网站建设与网络安全开发的潜在风险与规避策略

在上海这个经济与消费高度发达的城市,食品行业的数字化转型如火如荼,企业官网、电商平台、会员系统等已成为标准配置。在网站建设与配套网络信息安全软件开发过程中,存在着诸多不易察觉的陷阱,可能导致项目失败、成本激增乃至严重的安全事故。本文旨在剖析这些常见陷阱,并提供专业的规避建议。

一、 网站建设过程中的常见陷阱

- 需求模糊与盲目跟风:许多食品企业主对网站的功能缺乏清晰规划,盲目追求“大而全”或简单模仿竞争对手,导致开发过程中需求频繁变更,项目延期、预算超支。例如,未充分考虑食品展示的特殊性(如高清图片、视频、营养成分表)、在线订购与库存同步、冷链物流信息对接等核心需求。

- 忽视移动端与用户体验:在移动互联网时代,仅拥有PC端网站是远远不够的。陷阱在于未采用响应式设计或单独开发移动端,导致在手机和平板上浏览体验极差,直接流失客户。食品的视觉呈现和便捷购买流程至关重要。

- SEO基础架构缺失:网站建设时未从搜索引擎优化(SEO)角度进行基础代码和结构设计,如URL结构不合理、页面加载速度过慢、未优化移动端体验、缺乏结构化数据标记(对于食品,可能是食谱、营养成分等),导致后期推广事倍功半,难以在搜索“上海特产”、“有机食品”等关键词时获得曝光。

- 内容管理系统(CMS)选择不当:为节省成本选择过于简陋或非主流的CMS,导致后期内容更新维护困难,功能扩展性差,甚至与后续需要集成的食品安全追溯系统、ERP系统无法兼容。

- 供应商选择陷阱:过于追求低价,选择技术能力不足或缺乏行业经验的建站公司。这类供应商可能使用模板简单套用,代码质量低下,无法提供针对食品行业的定制化解决方案,且后期技术支持无力。

二、 网络与信息安全软件开发的深层风险

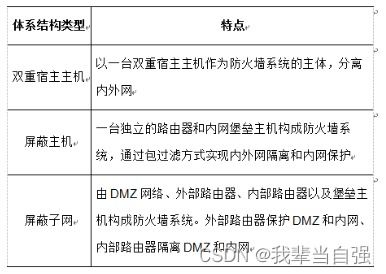

对于食品行业,网络信息安全软件(如防火墙、入侵检测、数据加密、安全审计系统等)的定制开发或集成尤为重要,但也危机四伏。

- 重功能,轻安全:在开发业务系统(如在线订购、会员管理、供应链管理)时,开发团队将全部精力集中于业务逻辑实现,而忽视了安全编码规范。这会导致SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等常见安全漏洞,使得客户数据(包括个人信息、交易记录)和企业核心数据面临泄露风险。

- 第三方组件风险:为加快开发速度,大量使用开源或商业的第三方软件组件、库和框架,但未对其安全性进行持续跟踪和更新。这些组件中已知的漏洞可能成为黑客攻击的突破口。食品行业涉及的支付、物流接口众多,风险点也随之增加。

- 数据安全与隐私合规性忽视:食品网站和系统处理大量消费者个人信息(如地址、电话、消费习惯)以及企业内部数据。开发过程中若未从设计之初就遵循《网络安全法》、《数据安全法》和《个人信息保护法》的要求,未实施数据分类分级、加密存储、访问控制和安全审计,不仅会面临监管重罚,一旦发生数据泄露,品牌声誉将遭受毁灭性打击。

- 安全测试流于形式:在软件开发末期才进行简单的漏洞扫描,缺乏完整的“安全开发生命周期(SDLC)”管理,未进行深入的渗透测试、代码审计和风险评估。这使得许多深层安全缺陷在上线后才暴露,修复成本极高。

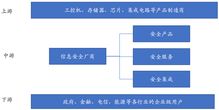

- 供应链攻击风险:食品企业的软件系统可能与其供应商、分销商的系统互联。若这些关联方的系统存在安全短板,攻击者可能以此为跳板,入侵核心网络,篡改食品信息或进行勒索。在开发时未考虑边界安全和供应链安全,是重大隐患。

三、 综合规避策略与建议

- 明确战略,分步实施:企业应首先明确数字化战略目标,制定清晰的网站与系统需求文档,优先保障核心功能(如产品展示、安全交易),再逐步扩展。选择有食品行业经验的开发商。

- 坚持“安全左移”原则:在网站和软件开发的初始需求、设计、编码阶段就融入安全要求,而非事后补救。采用安全的开发框架,对开发人员进行安全编码培训。

- 选择可靠的技术伙伴:选择不仅懂技术,更懂食品行业监管要求(如食品安全追溯)和安全合规的供应商。合同中需明确安全标准、数据所有权、漏洞响应机制和后期维护责任。

- 持续监控与迭代:网站和系统上线并非终点。应建立持续的安全监控、漏洞管理和更新机制。定期进行安全评估和渗透测试,特别是当系统集成新的第三方服务(如支付、物流)时。

- 强化数据全生命周期管理:对收集、存储、使用、传输、销毁的每一环节制定严格的数据安全策略。采用加密技术,实施最小权限访问原则,并做好数据备份与灾难恢复准备。

对于上海食品企业而言,一个优秀的网站和稳固的网络信息安全体系是品牌形象、市场拓展和风险防控的数字化基石。避开上述陷阱,意味着在数字化转型的竞赛中,不仅赢得了效率与市场,更赢得了消费者的信任与长久的安全保障。必须在建设之初,就将安全、体验与合规置于核心位置。

如若转载,请注明出处:http://www.leyoujiazheng.com/product/29.html

更新时间:2026-01-15 06:21:00